核聚变来袭-360椒图服务器自防护产品正式发布

9月5日,ISC互联网安全大会(原中国互联网安全大会)现场,360企业安全携手椒图科技召开发布会,宣布360企业安全战略入资椒图科技8000万元,并共同发布服务器自防护产品。

360企业安全、椒图科技融资及联合产品发布会在京举行

椒图科技董事长陈明表示,针对政府、企业的服务器的破坏事件越来越多,给政府部门、企业造成了难以想象的损失,并且有常态化的趋势,目前所有的服务器都开始面临巨大的安全威胁。360企业集团和椒图科技的合作,将给用户打造从终端到服务器的全方位安全防护体系。

椒图科技董事长陈明

360企业安全集团总裁吴云坤充分肯定椒图在服务器安全领域的翘楚地位,也从产业、生态、技术和市场的角度,分享了为什么360要投资椒图的原因以及对椒图的扶持计划,为将来的合作指明了方向

360企业安全集团总裁吴云坤

椒图科技总经理王健,分享了多年的从业感悟,他认为只有在服务器部署安全防护软件,利用在服务器上获取的流量、资产以及行为信息才能与黑客在同一纬度对抗,防护的思路就是以有限行为防护无限漏洞,这才是防黑的终极解决之道。

椒图科技总经理王健

随后,360企业安全产品经理杨中臻,为到场嘉宾介绍双方联合发布的服务器自防护产品。

360企业安全产品经理杨中臻

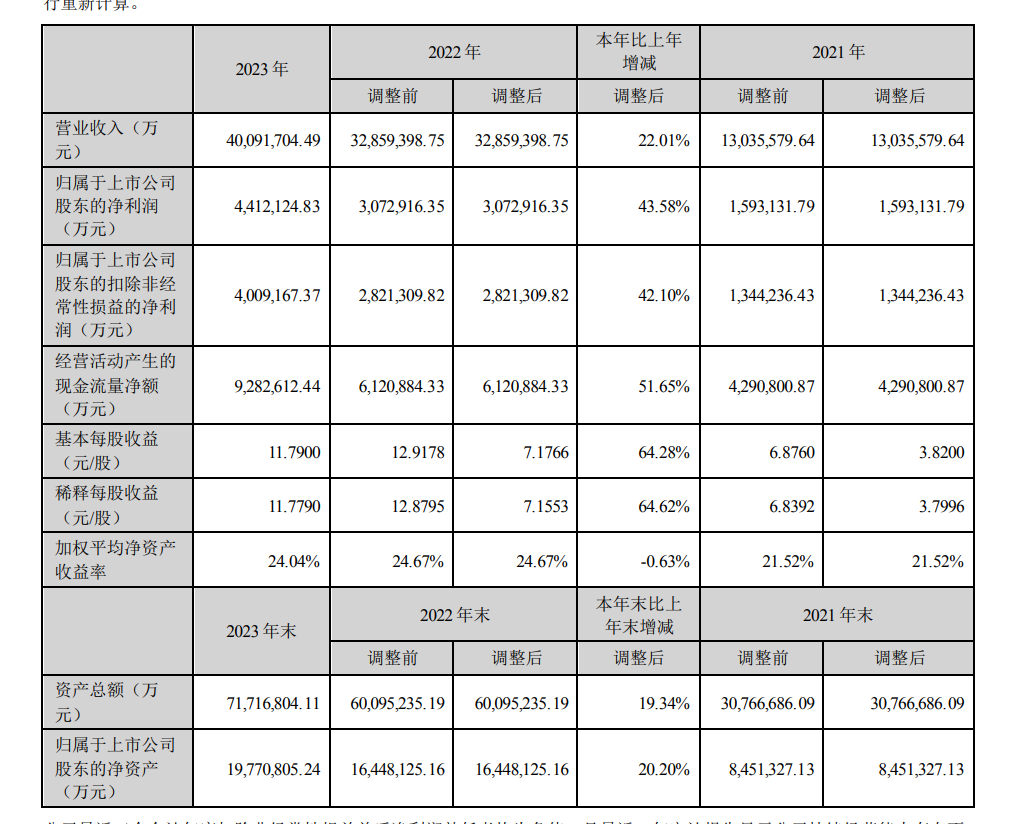

360企业安全、椒图科技共同推出的服务器自防护产品,融合服务器自防护(SSP)、服务器安全加固(SSH)、服务器资产管理(SAM)、服务器安全联动(SEL)四项能力,打造万无一失的服务器安全。

服务器自防护产品能力图

服务器自防护serverselfprotection(SSP)

服务器自防护将防护能力赋予系统内核及应用程序,使服务器自身具备识别和阻断攻击行为的能力,不针对特定操作系统、应用漏洞,而在命令执行、脚本解析等攻击最终落地点上进行拦截,零规则防御已知及未知安全威胁。

服务器自防护的优势:

ü零规则防护系统及应用漏洞

漏洞不可避免,黑客的攻击手段无法预料,但黑客利用漏洞后的攻击行为是可以收敛的,也就意味着恶意行为是相对有限的,自防护利用落地点在服务器上的优势,结合流量、资产和行为,进行综合判断,通过防范有限的恶意行为进而有效抵御0day漏洞和新型恶意代码,解决无补丁可打、无法打补丁的窘境,实现零规则防护。

ü微边界细粒度隔离网络

在进入云计算时代后,安全边界变得模糊,传统的防火墙产品难以实现混合环境下的业务隔离。服务器自防护采用流可视化技术自动梳理复杂的网络流量,让服务器间访问关系可视化呈现;采用微隔离技术,细粒度控制服务器间的相互访问,有效抵御非法东西向移动,阻止黑客内网渗透。

ü全方位追踪黑客渗透路径

服务器自防护产品通过对流量、资产的可视化,以及对行为的识别和分析,可以完整的回放黑客从攻击入口到内网渗透的全过程,从而帮助企业快速定位风险点、及时修复安全风险。

服务器安全加固serversecurityharden(SSH)

服务器安全加固通过基线检查、漏洞管理、安全运维工具等手段,梳理安全风险点,将部分未知威胁转化为已知,是服务器安全防护产品的基础能力,可有效实现事前防御。

服务器资产管理serverassetsmanagentment(SAM)

服务器资产管理功能,自动化识别账户下的服务器、网站、服务、端口、账户等业务资产,满足用户对海量信息资产的安全管理需求。

服务器安全联动serverlinkage(SEL)

服务器安全防护通过加强与大数据、安全服务器的联动,可进一步打破安全信息孤岛,形成协同效应,对安全的全过程进行监督。

360企业安全与椒图科技的强强联合,以核聚变的组合,共同打造服务器自防护产。双方携手并进,将以归零的心态,重塑服务器安全的市场,解决用户在服务器安全上的困境。服务器自防护产品的使命就是给服务器以务实的安全,还世界以美好

---------------------------------------------------------

免责声明:

1.本文援引自互联网,旨在传递更多网络信息,仅代表作者本人观点,与本网站无关。

2.本文仅供读者参考,本网站未对该内容进行证实,对其原创性、真实性、完整性、及时性不作任何保证。

评论 {{userinfo.comments}}

-

{{child.nickname}}

{{child.create_time}}{{child.content}}

{{question.question}}

提交

华为P70系列即将发布,新机特性曝光引关注

华为余承东否认“任正非禁令”传言,强调“遥遥领先”基于实际技术优势

奇瑞集团一季度销售强劲,新能源汽车和出口业务显著增长

支付宝推出“AI 就医助理”解决方案,助力全国医疗机构提升患者就医体验

驱动号 更多