|

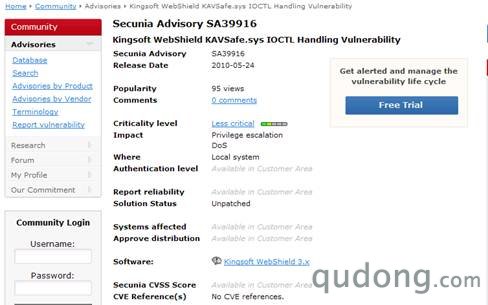

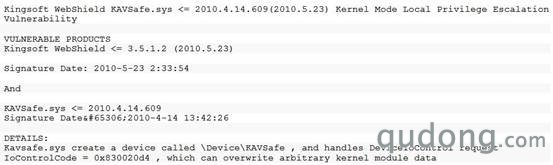

身陷“笔误门”的金山公司,今日再度陷入新的诚信危机“漏洞门”。5月24日,中国国家信息安全漏洞库证实金山网盾存在一个高危的内核本地提权漏洞(国家漏洞库编号:CNVD-2010-00979),并公布了该漏洞利用相关细节。同一天,国外权威漏洞机构Secunia研究并收录了金山网盾这一漏洞,同时对该漏洞进行了自己的解释和归类(SA ID:SA39916)。国内外两大权威安全机构同时证实金山网盾存在高危漏洞,把此前一直高调否认软件有有漏洞的金山公司置于非常尴尬的境地。 此前,针对金山公司声明“金山网盾有漏洞纯属恶意诽谤和造谣”,国内知名安全社区卡饭杀毒论坛上很快有网友曝料称:金山网盾的这一高危漏洞早已经被exploit-db.com等国外专业漏洞网站测试验证,并公开贴出了漏洞的技术分析和利用代码。国内外数十家博客、安全论坛中也都纷纷进行转帖。 据熟悉安全行业的技术人员介绍,exploit-db.com这样著名的漏洞网站一般并不会披露还没有修复的漏洞细节,除非软件厂商否认漏洞、拒不修复漏洞。从漏洞信息来看,黑客完全可以利用金山网盾的这一内核本地提权漏洞完全控制金山网盾用户的电脑。 著名安全专家石晓红说,根据历次木马病毒爆发的规律,如果一款软件的漏洞细节和利用代码曝光,黑客很快就会制作各种木马病毒攻击这款软件的用户。因为金山网盾能够注入近20款浏览器,木马利用这个本地提权漏洞攻击用户电脑,能够获取用户通过浏览器输入的所有的用户名和密码,以及通过浏览器上传和下载的文件。 石晓红最后提醒网民,在金山公司修补金山网盾本地提权漏洞之前,最好暂时停止使用金山网盾。 附1:中国国家信息安全漏洞库已公布了金山网盾的这个漏洞,并给予了国家漏洞库编号(CNVD-2010-00979),同时将漏洞级别标定为“高危”。链接:http://www.cnvd.org.cn/vulnerability/CNVD-2010-00979  图一:国家信息安全漏洞共享平台(http://www.exploit-db.com) 附2:国外的权威漏洞机构(和idefense等顶级漏洞研究公司齐名,长期为微软等公司挖掘漏洞)Secunia研究并收录了这个漏洞,同时对这个漏洞做了自己的解释和归类(SA  图二:国外的权威漏洞机构对这个漏洞做了自己的解释和归类 附3:截至目前,部分已转载的国内外网站: 国外安全社区转载: http://www.securitynewsportal.com/securityblogs/article.php?title=ingsoft_WebShield_KAVSafe.sys_vers_2010.4.14.6092010.5.23_Kernel_Mode_Lo cal_Priv._Escalation http://foro.latinohack.com/biblioteca-de-bugs-and-exploits-564/ingsoft-webshield -kavsafe-sys-2010-4-14- 609-2010-5-23-kernel-mode-local-priv-esc-39838/ http://www.secnews.co.uk/article/28956/ingsoft_webshield_kavsafe.sys_=_2010.4.14. 609(2010.5.23)_kernel_mode_local_priv._escalation http://foro.latinohack.com/biblioteca-de-bugs-and-exploits-564/kingsoft-webshield-kavsafe-sys-2010-4-14-609-2010-5-23-a-39840/ http://www.morningstarsecurity.com/news http://www.secuobs.com/revue/news/224831.shtml http://inj3ct0r.com/exploits/12368 附图:exploit-db.com网站公布金山网盾漏洞细节

|

国内外权威安全机构确认金山网盾存高危漏洞

来源: 驱动中国 作者:边境 2010-05-25 13:15 访问量: 编辑:边境

精彩科技视频